معرفی بدافزار PowerOffHijack: تهدیدی نوین در دنیای امنیت سایبری

در دنیای امروز که گوشیهای هوشمند بخش جداییناپذیری از زندگی روزمره ما محسوب میشوند، تهدیدات سایبری نیز روز به روز پیچیدهتر و هوشمندانهتر میشوند. اخیراً شرکت معتبر امنیت سایبری AVG، کشف بدافزار جدید و بسیار خطرناکی را در سیستمعامل اندروید اعلام کرده است که قابلیتهای منحصربفردی دارد.

این بدافزار با نام PowerOffHijack شناخته میشود و دارای ویژگیهای نفوذی پیشرفتهای است که آن را از سایر تهدیدات سایبری متمایز میسازد. این برنامه مخرب قادر است فرآیند خاموش کردن گوشی را کاملاً دور بزند و در حالی که کاربر تصور میکند دستگاهش خاموش است، عملیات جاسوسی گستردهای بر روی اطلاعات شخصی انجام دهد.

مکانیزم عملکرد PowerOffHijack: نحوه فریب سیستم

بدافزار PowerOffHijack با بهرهگیری از تکنیکهای پیشرفته برنامهنویسی و نفوذ عمیق در سیستمعامل اندروید عمل میکند. این بدافزار با دستکاری فرآیند Shutdown یا همان خاموش کردن دستگاه، توانسته است یکی از پایهایترین اعتمادات کاربران به گوشیهایشان را زیر سوال ببرد.

زمانی که کاربر دکمه پاور را فشار میدهد تا دستگاه خود را خاموش کند، بدافزار به جای اجرای فرآیند خاموش کردن واقعی، یک صفحه تقلبی نمایش میدهد که کاملاً شبیه حالت خاموش بودن گوشی است. در این وضعیت، تمام نورهای LED خاموش شده، صفحه نمایش تیره میشود و حتی دستگاه به فشردن دکمهها واکنش نشان نمیدهد.

مراحل دقیق نفوذ و فعالسازی بدافزار

- مرحله اول - کسب دسترسی روت: بدافزار ابتدا مجوز دسترسی روت دستگاه را کسب میکند. این مرحله بحرانیترین قسمت حمله محسوب میشود زیرا بدون دسترسی روت، امکان دستکاری عمیق سیستم وجود ندارد.

- مرحله دوم - نفوذ در فرآیندهای حیاتی: پس از کسب دسترسی روت، کدهای مخرب خود را در فرآیند system_server که یکی از مهمترین فرآیندهای سیستمعامل اندروید است، تزریق میکند. در ادامه، شیء mWindowManagerFuncs را که مسئول مدیریت پنجرهها و رابط کاربری است، دستکاری میکند.

- مرحله سوم - ایجاد واسط تقلبی: در این مرحله حساس، بدافزار یک رابط کاربری جعلی طراحی میکند که دقیقاً شبیه حالت خاموش بودن دستگاه است. هنگامی که کاربر دکمه پاور را فشار میدهد، به جای خاموش شدن واقعی، این صفحه تقلبی نمایش داده میشود.

- مرحله چهارم - شبیهسازی کامل حالت خاموش: برای کامل کردن فریب، بدافزار برخی از فرآیندهای مرتبط با نمایش وضعیت دستگاه را نیز دستکاری میکند تا حتی سیستمهای نظارتی داخلی نیز فریب بخورند.

قابلیتهای جاسوسی PowerOffHijack

پس از فعال شدن در حالت تقلبی خاموش، بدافزار PowerOffHijack دسترسی کاملی به تمام منابع و امکانات دستگاه پیدا میکند. بر اساس گزارش شرکت AVG، این بدافزار قادر به انجام طیف گستردهای از فعالیتهای جاسوسی است که شامل موارد زیر میشود:

- ضبط مکالمات تلفنی: بدافزار میتواند تمامی مکالمات ورودی و خروجی را بدون اطلاع کاربر ضبط کند

- عکسبرداری مخفیانه: استفاده از دوربینهای جلو و عقب دستگاه برای گرفتن تصاویر بدون اطلاع کاربر

- دسترسی به اطلاعات شخصی: خواندن پیامها، ایمیلها و سایر اطلاعات حساس ذخیره شده در دستگاه

- ردیابی موقعیت جغرافیایی: نظارت بر مکانهای بازدید شده کاربر

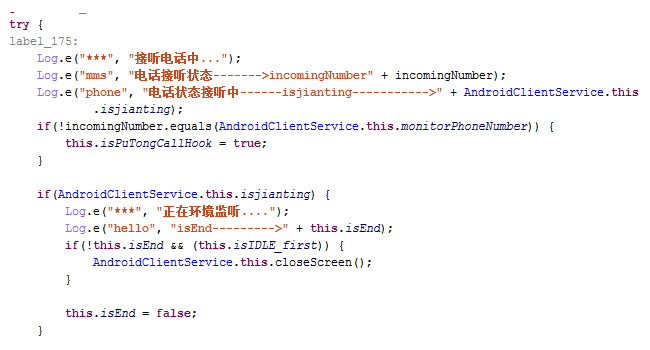

تحلیل کد بدافزار: نحوه ضبط تماس

کد بالا نشاندهنده نحوه پیادهسازی قابلیت ضبط مکالمات در بدافزار PowerOffHijack است. این کد با استفاده از API های سیستم اندروید و بهرهگیری از دسترسی روت، قادر است جریان صوتی مکالمات را رهگیری و ضبط کند.

مکانیزم انتقال اطلاعات محرمانه

کد فوق مربوط به بخش انتقال پیامهای خصوصی و اطلاعات شخصی کاربران است. این بخش از بدافزار با استفاده از روشهای رمزنگاری ساده، اطلاعات سرقت شده را به سرورهای کنترل از راه دور ارسال میکند.

آمار و گسترش بدافزار PowerOffHijack

بر اساس آخرین گزارشهای شرکت AVG، وضعیت گسترش این بدافزار نگرانکننده است و آمار زیر را نشان میدهد:

- تعداد دستگاههای آلوده: تاکنون حدود ۱۰ هزار دستگاه اندرویدی در سراسر جهان به این بدافزار آلوده شدهاند

- مناطق پرخطر: بیشترین موارد آلودگی در کشور چین مشاهده شده است

- روشهای انتشار: عمدتاً از طریق فروشگاههای غیررسمی اندروید و منابع نامعتبر منتشر میشود

شرایط آسیبپذیری و دستگاههای در معرض خطر

شرکت AVG در بیانیه رسمی خود تأکید کرده است که این بدافزار شرایط خاصی برای فعال شدن دارد:

محدودیتهای نسخه سیستمعامل

این بدافزار تنها در نسخههای کمتر از اندروید ۵ قابلیت نصب و فعالسازی دارد. دلیل این محدودیت به تغییرات امنیتی که گوگل در نسخههای جدیدتر اندروید اعمال کرده، بازمیگردد. نسخههای جدیدتر اندروید دارای سیستمهای امنیتی پیشرفتهتری هستند که جلوی این نوع حملات را میگیرد.

نقش دسترسی روت در آسیبپذیری

کاربرانی که گوشیهایشان روت نشده است، در معرض این خطر قرار ندارند. دسترسی روت شرط لازم برای فعالسازی این بدافزار محسوب میشود زیرا بدون آن، امکان دستکاری فرآیندهای حیاتی سیستم وجود ندارد.

راهکارهای پیشگیری و محافظت

برای محافظت در برابر این تهدید پیچیده، کاربران باید رعایت نکات امنیتی زیر را در نظر بگیرند:

روشهای تشخیص آلودگی

- آزمون خاموش شدن واقعی: با جدا کردن باتری دستگاه میتوانید از خاموش بودن واقعی گوشی اطمینان حاصل کنید

- نظارت بر مصرف باتری: اگر باتری در حالت ظاهراً خاموش تخلیه میشود، احتمال آلودگی وجود دارد

- بررسی گرم شدن دستگاه: فعالیت پنهان بدافزار ممکن است باعث گرم شدن غیرعادی دستگاه شود

اقدامات پیشگیرانه

- اجتناب از روت کردن: از روت کردن دستگاه خودداری کنید مگر در موارد ضروری

- استفاده از منابع معتبر: تنها از گوگل پلی استور و فروشگاههای رسمی برای دانلود برنامه استفاده کنید

- بهروزرسانی منظم: همواره سیستمعامل و برنامههای امنیتی خود را بهروز نگه دارید

- نصب آنتیویروس معتبر: از نرمافزارهای امنیتی معتبر برای اسکن منظم دستگاه استفاده کنید

نحوه انتشار و مسیرهای آلودگی

بر خلاف تصور عمومی، این بدافزار از طریق گشت و گذار معمولی در اینترنت منتشر نمیشود. روشهای اصلی انتشار PowerOffHijack عبارتند از:

- فروشگاههای غیررسمی: نصب برنامههای آلوده از فروشگاههای اندروید غیررسمی

- منابع ناشناخته: دانلود و نصب APK های مشکوک از وبسایتهای نامعتبر

- مهندسی اجتماعی: فریب کاربران برای نصب برنامههایی که ظاهراً مفید به نظر میرسند

تأثیرات امنیتی و حریم خصوصی

حضور بدافزار PowerOffHijack در یک دستگاه میتواند پیامدهای جدی برای حریم خصوصی و امنیت اطلاعات کاربران داشته باشد:

- نقض حریم خصوصی: دسترسی غیرمجاز به تصاویر، مکالمات و پیامهای شخصی

- سرقت اطلاعات مالی: امکان دسترسی به اطلاعات بانکی و کارتهای اعتباری

- جاسوسی صنعتی: سرقت اطلاعات حساس شرکتی در صورت استفاده از دستگاههای کاری

نتیجهگیری و توصیههای نهایی

بدافزار PowerOffHijack نمونهای از تکامل مداوم تهدیدات سایبری محسوب میشود که نشان میدهد مجرمان سایبری همواره در جستجوی روشهای نوین برای نفوذ به سیستمها هستند. این بدافزار با فریب یکی از اساسیترین قابلیتهای گوشیهای هوشمند (خاموش شدن)، توانسته است سطح جدیدی از تهدید را معرفی کند.

اگرچه این بدافزار محدود به نسخههای قدیمیتر اندروید و دستگاههای روت شده است، اما اهمیت آگاهی از چنین تهدیداتی و رعایت نکات امنیتی غیرقابل انکار است. کاربران باید همواره مراقب منابع دانلود برنامهها باشند و از روت کردن غیرضروری دستگاههایشان خودداری کنند.

با پیشرفت تکنولوژی و معرفی سیستمهای امنیتی قویتر در نسخههای جدید اندروید، انتظار میرود که چنین تهدیداتی کاهش یابد. اما این امر مستلزم همکاری فعال کاربران در رعایت اصول امنیت سایبری و استفاده از روشهای محافظت مناسب است.

نظرات

0دیدگاه خود را ثبت کنید

برای ارسال نظر و مشارکت در گفتگو، لطفا وارد حساب کاربری خود شوید.